Microsoft Server 2022: Tier-Berechtigungs-Konzept

Microsoft Server 2022: Warum Tier-Berechtigungen

In dieser Reihe geht es darum euer Active Directory (kurz AD) etwas sicherer zu machen. In schätzungsweise 75% aller Umgebung da draußen, gibt es immer wieder einen Admin, der recht bequem ist und egal bei welcher Maschine immer mit Domänen-Adminrechten administriert.

Ich denke es ist kein Geheimnis, dass das vllt. nicht der beste Weg ist, vor allem wenn es dann noch Admins gibt, die Ihr Kennwort auf "nicht ändern" gesetzt haben.

Ein kleiner Ausschwenk, warum das schlecht sein kann. Angenommen ein Benutzer klickt dummerweise einen Link oder böse Mail an und hat sich was eingefangen. Der User selbst sollte keine Rechte auf seinem Rechner haben, das wäre bisher das Optimum. Sprich bisher wäre NUR dieser Rechner kompromittiert. Jetzt müssen wir etwas ausholen. Wie die Meisten wissen, kann ich mich z.B. mit einem Laptop innerhalb der Domäne mit meinen Credentials anmelden. Nehme ich das Notebook mit nach Hause, dann kann ich mich trotzdem anmelden, obwohl ich Zuhause vllt. nicht zwingend eine Verbindung zum Mutterschiff habe! Das heißt aber auch im Umkehrschluss, dass meine Credentials gecached/zwischengespeichert sind! Das kann sich ein Angreifer zu Nutze machen und mit Glück eure Credentials auslesen!

Da dieser User keine Rechte hat, wäre das zunächst einmal nicht Schlimm, ABER er hat jetzt eine böse Mail angeklickt und bittet euch um Hilfe. Wenn Ihr euch nun mit einem höherrangigen Administrator anmeldet, dann sind auch seine Credentials zwischengespeichert! Und damit kann der Angreifer durchaus etwas anfangen! Er könnte sich somit unbemerkt mit den Zugangsdaten des Admins überall dort bewegen, bei welchem der Administrator Rechte besitzt! Hatte dieser dummerweise auch noch Domänen-Admin-Rechte, dann ist somit JEDE Tür für ihn offen.

Genau hierzu gibt das Tier-Konzept Abhilfe!

Microsoft Server 2022: Konzeptbeschreibung

Eigentlich gibt es hierzu schon das nachfolger Enterprise-Modell, wobei dieses kurz erklärt die Erweiterung mit Cloud-Diensten ist.

Ich beschreibe noch das ältere Konzept, wobei auch das schon extrem hilfreich ist!

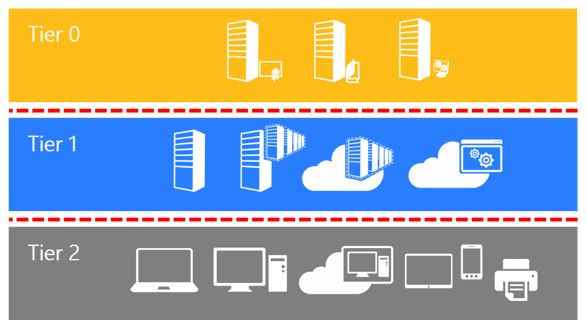

Hier einmal ein Screenshot welcher direkt von Microsoft kommt: https://docs.microsoft.com/de-de/security/compass/privileged-access-access-model

Zusammenfassend versucht man mit "mehreren" administrativen Accounts die verschiedenen Level zu trennen.

- Tier 0 = Das wären Admins, die NUR Domaincontroller und ggf. Exchange-Server (je nach Installation) administrieren dürfen!

- Tier 1 = Admins die mehr oder weniger die restlichen Server verwalten

- Tier 2 = Ist somit das Low-Level, womit nur Clients administriert werden können.

Das Ziel ist somit, dass kein Lower-Level Tier höhere Rechte erreichen darf! Ist somit ein Client kompromittiert, so kann der Angreifer sich maximal auf Clients bewegen, aber kommt somit nicht an Server. Ist ein Server kompromittiert, dann kommt er nicht an den Domänencontroller/Exchange.

Microsoft Server 2022: Vorbereitung der Admins und Gruppen

Die Umsetzung ist eigentlich kein Hexenwerk. Fangen wir also an.

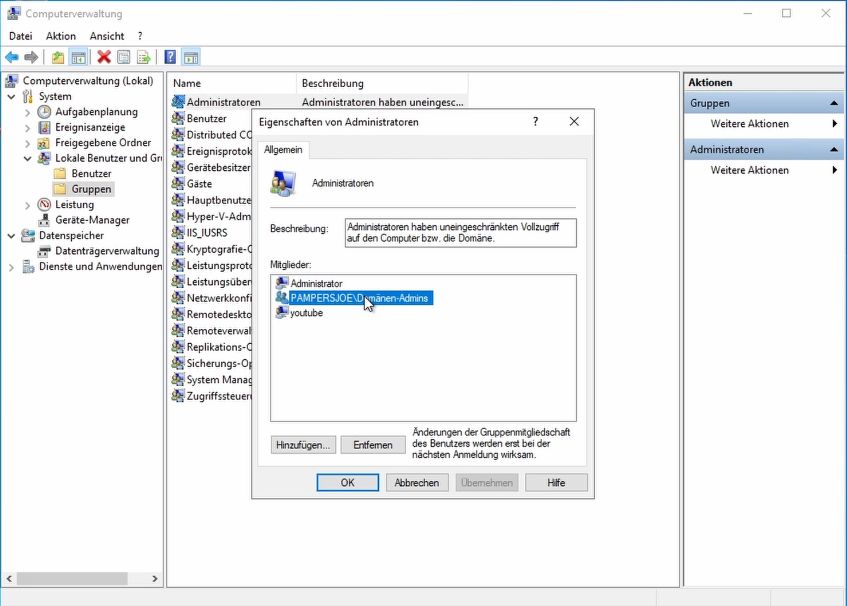

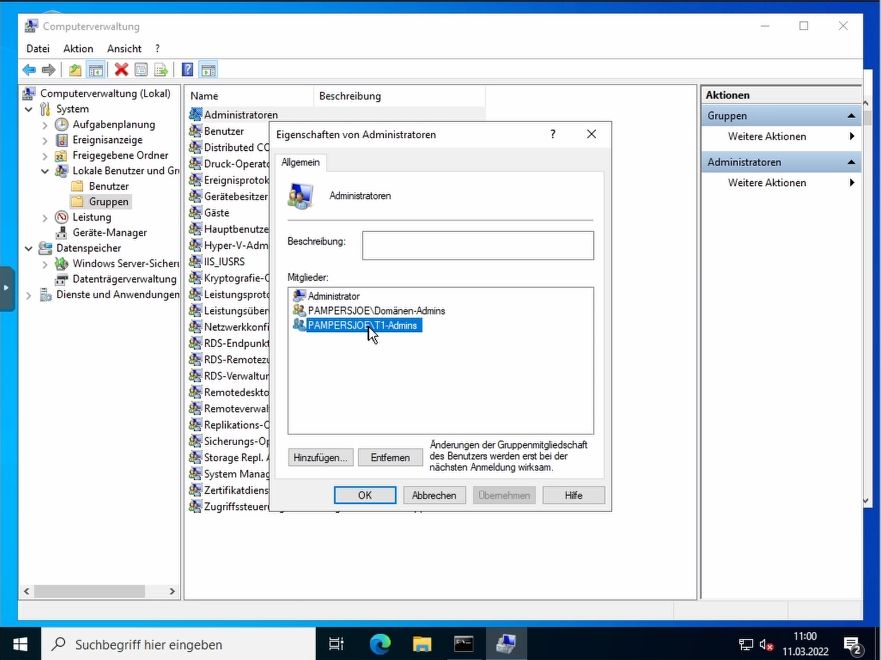

Das ist ein Negativbeispiel! ![]() Sprich auf einem Client/Server sind die Domänenadmins hinterlegt, somit könnte die Versuchung groß sein, sich mit einem Administrator anzumelden, der höhere Rechte hat. Das müssen wir also beseitigen! Leider oder zum Glück ist diese Einstellung der Standard, wenn man eine Domäne aufsetzt.

Sprich auf einem Client/Server sind die Domänenadmins hinterlegt, somit könnte die Versuchung groß sein, sich mit einem Administrator anzumelden, der höhere Rechte hat. Das müssen wir also beseitigen! Leider oder zum Glück ist diese Einstellung der Standard, wenn man eine Domäne aufsetzt.

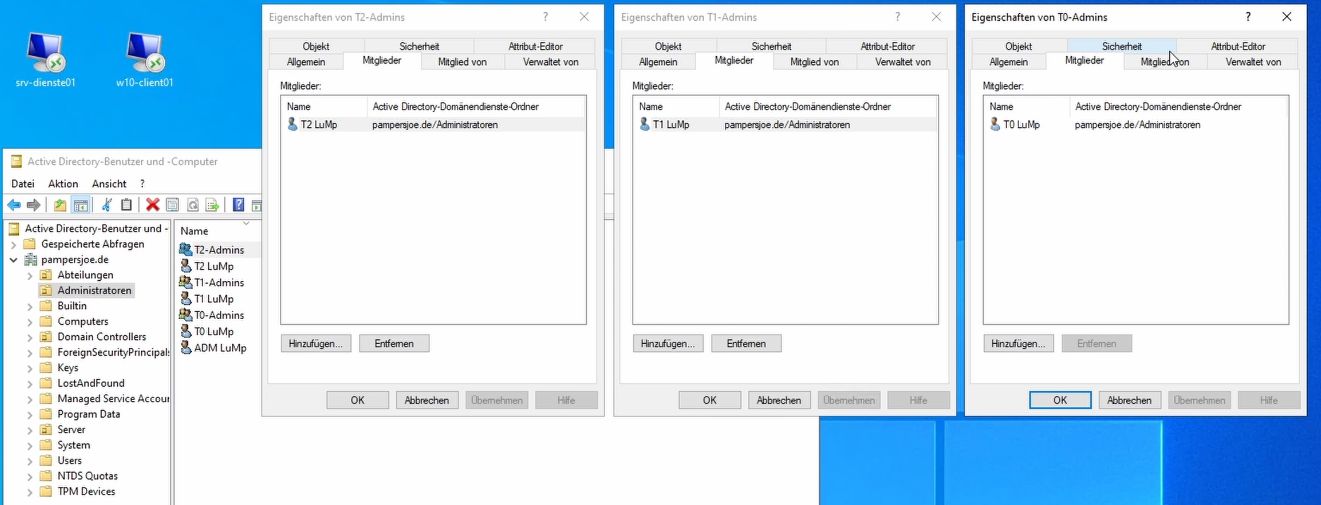

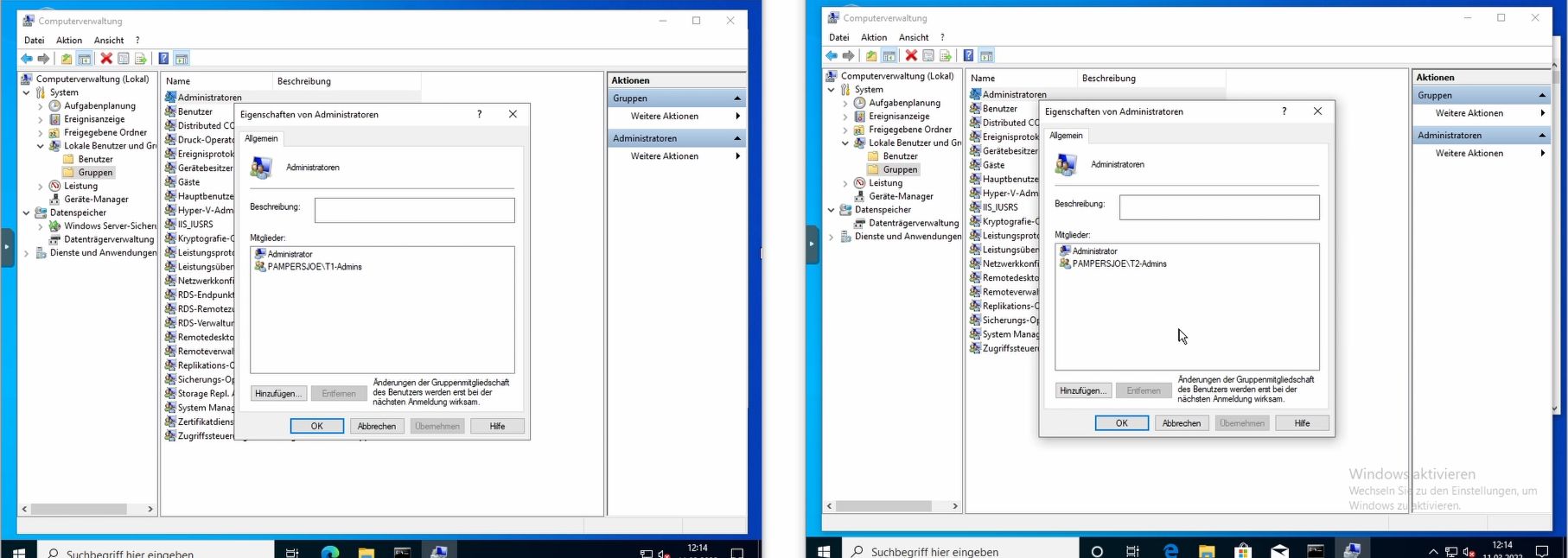

In meinem Beispiel zeige ich nur "einen" Administrator, der mehrere Accounts hat. Im Bestfall hat EIN Admin also 4 Accounts, ein "Normalo" (also ohne Rechte) und jeweils einen für Tier 0, 1 und 2. Wir beschränken uns jetzt auf die Tiers und legen für jeweils einen Account für Tier 0,1,2 an und gleich auch zu jedem Tier eine Gruppe, damit wir später easy weitere Admins mit aufnehmen können. Im nachfolgenden Screenshot sieht man links (Hintergrund) die Benutzer und Gruppen angelegt wurden und im Vordergrund geöffnet die Gruppen mit zugeordneten Admins. Wobei wir bei die T0-Admins-Gruppe gleich als Mitglieder der Domänen-Admins gemacht haben (leider nicht zu sehen), da diese ja die Domaincontroller verwalten können sollen.

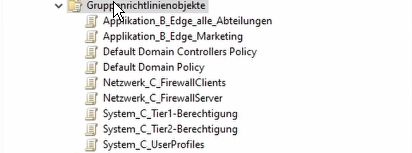

Microsoft Server 2022: Vorbereitung der Gruppenrichtlinien

Ziel ist es, dass wir im jeweiligen Tier-Bereich das Anmelden verbieten. Sprich in Tier1 darf sich kein T2 anmelden und im Tier2 darf sich kein T1 und kein T0 anmelden!

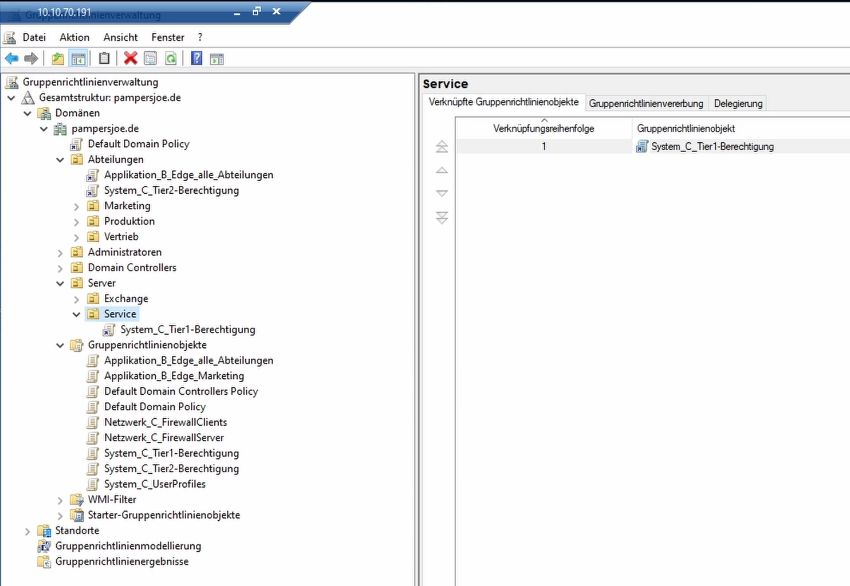

Erstellen wir also zunächst 2 GPOs:

- System_C_Tier1-Berechtigung

- System_C_Tier2-Berechtigung

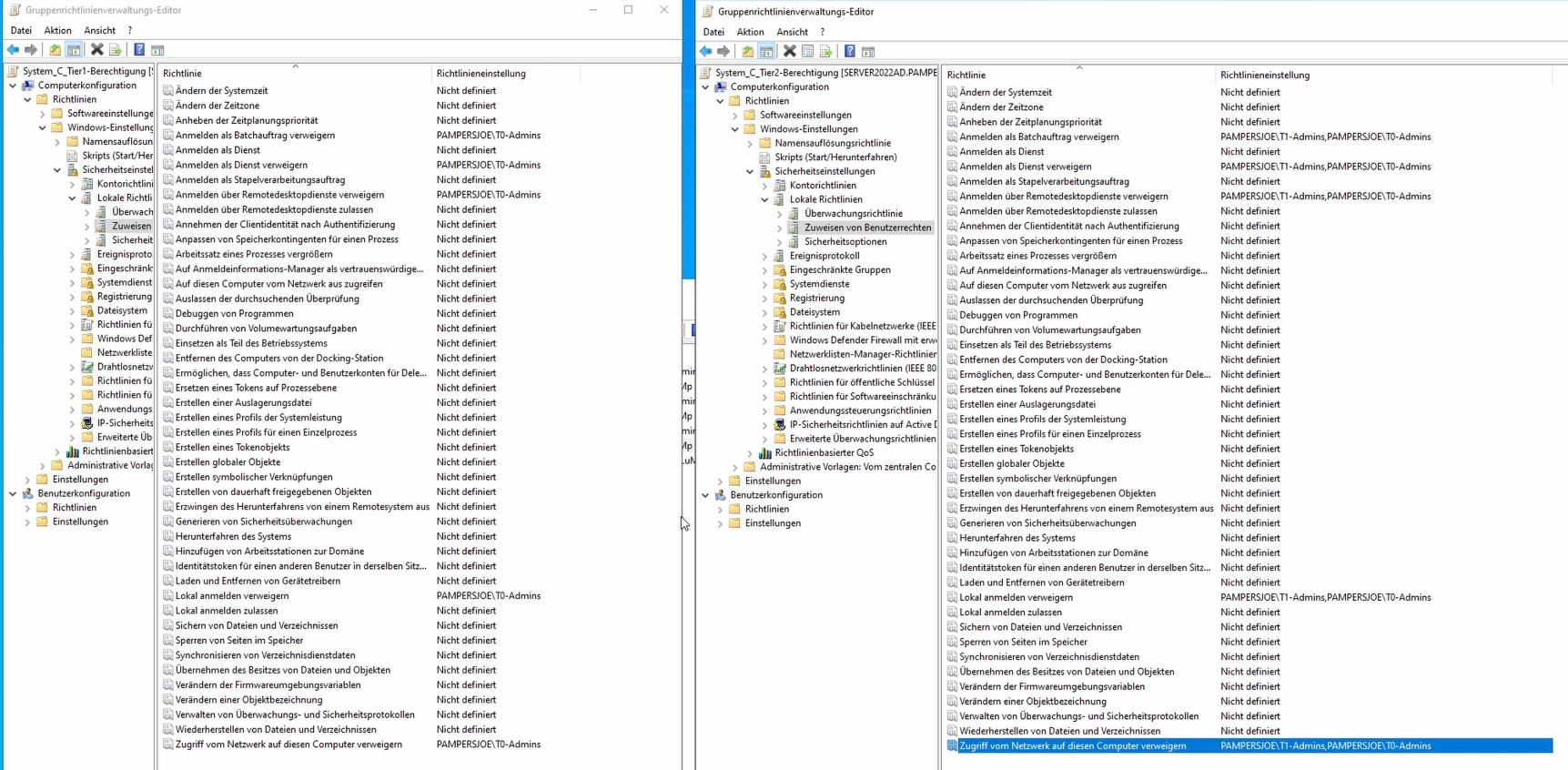

Darin in diesem Pfad:

Computerkonfiguration --> Richtlinien --> Windows-Einstellungen --> Sicherheitseinstellungen --> Lokale Richtlinien --> Zuweisen von Benutzerrechten

folgende Konfigurationen ändern:

- Anmelden als Batchauftrag verweigern

- Anmelden als Dienst verweigern

- Anmelden über Remotedekstopdienste verweigern

- Lokale Anmeldung verweigern

- Zugriff vom Netzwerk auf diesen Computer verweigern

In der GPO System_C_Tier1-Berechtigung verbieten wir für T0-Admins

In der GPO System_C_Tier2-Berechtigung verbieten wir für T0- und T1-Admins

und sollte am Ende dann so aussehen:

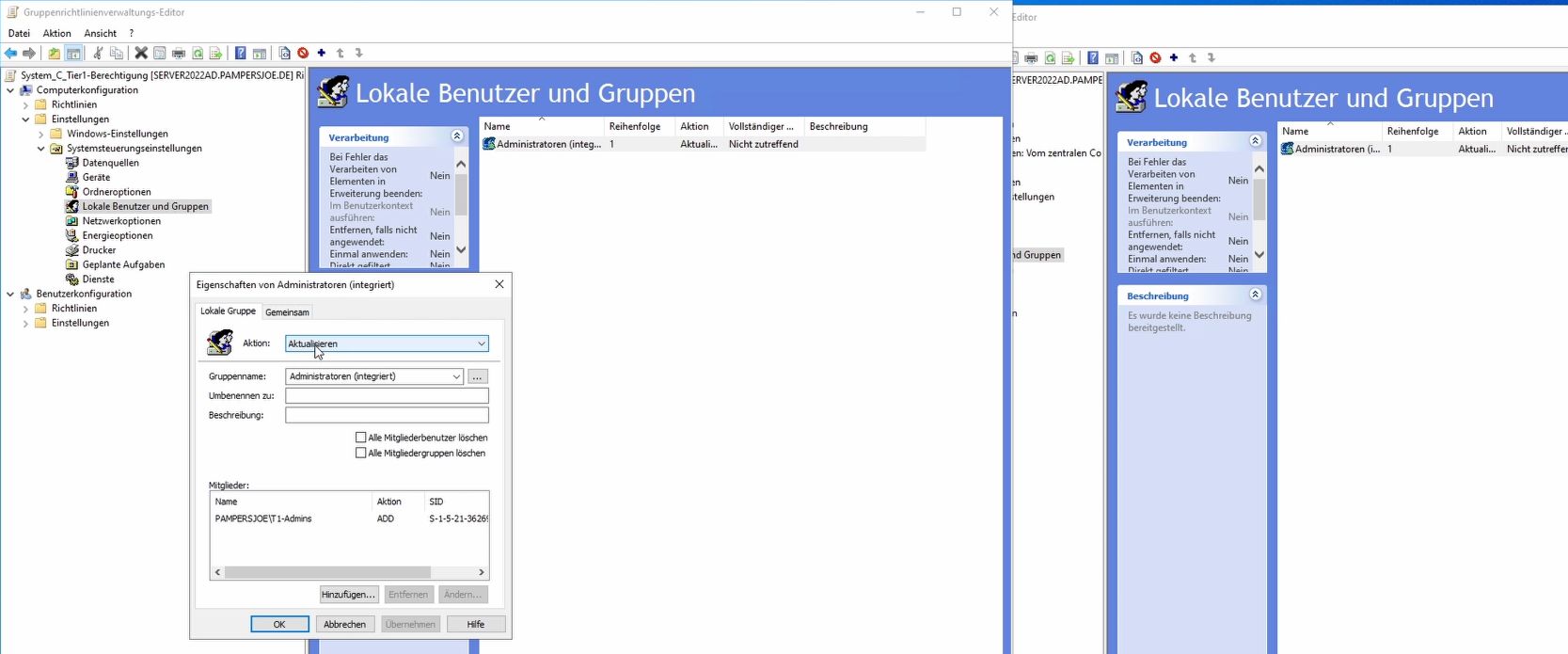

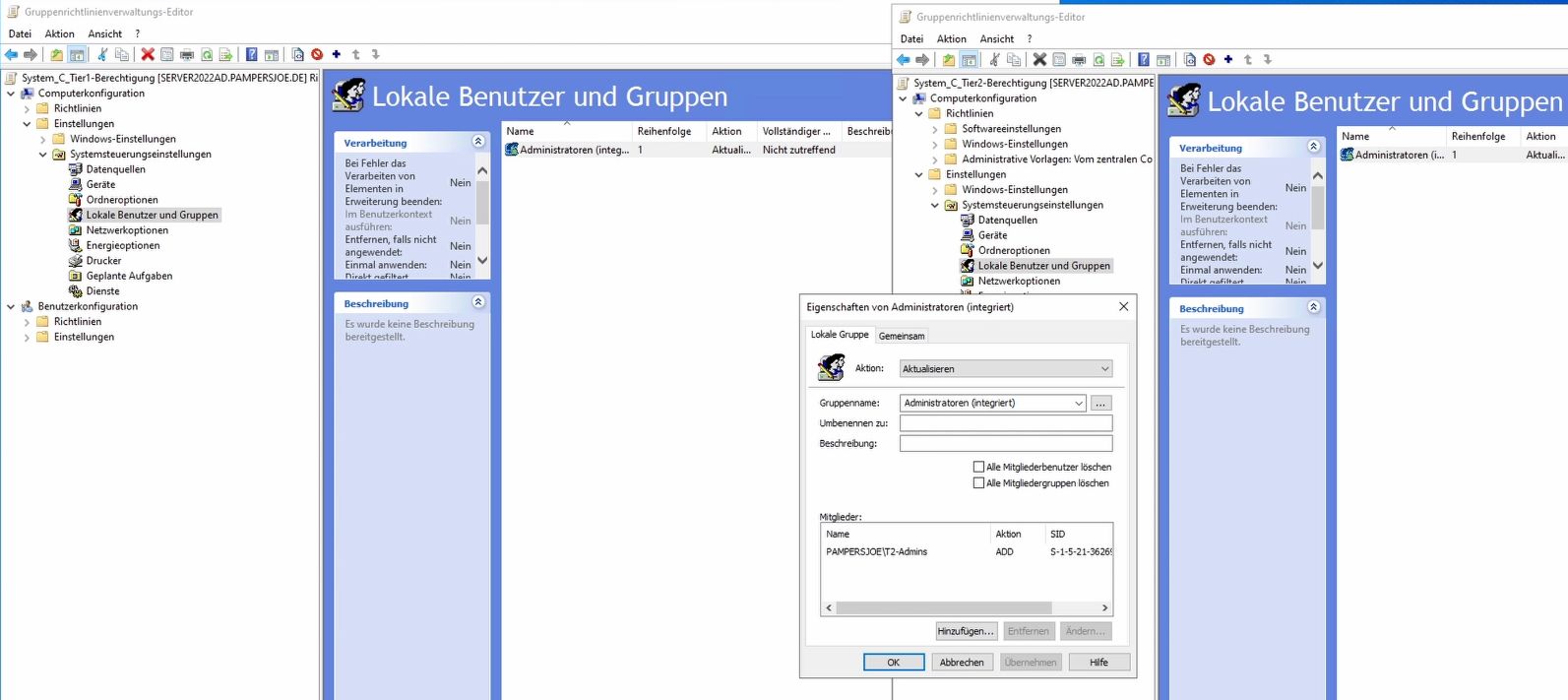

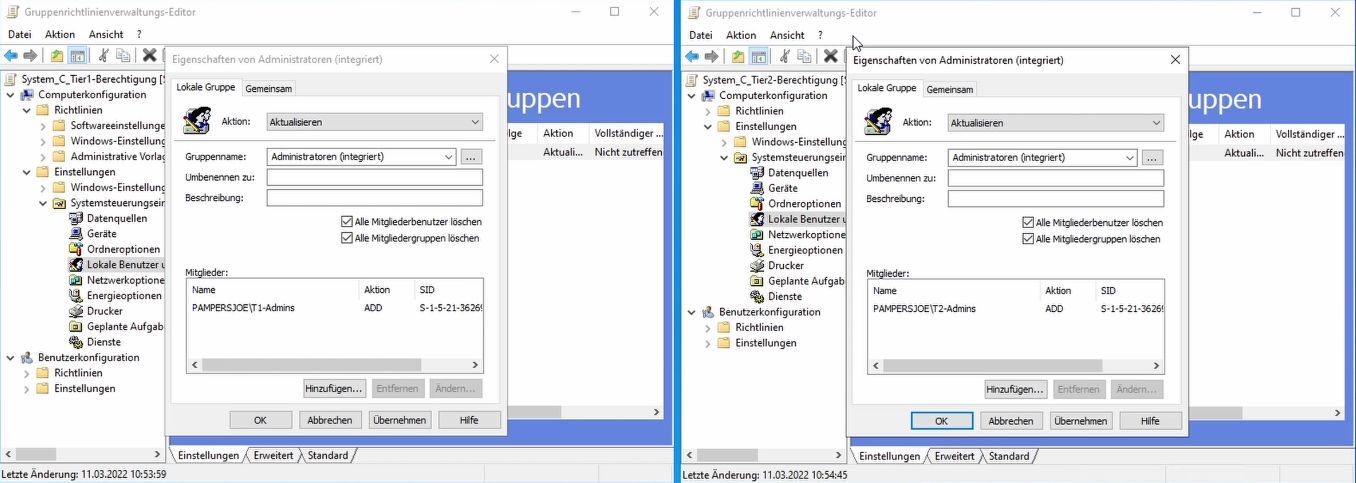

In den selbigen GPOs müssen wir natürlich die jeweiligen Admins in deren eigenen Tier als Lokale Administratoren aufnehmen:

Computerkonfiguration --> Einstellungen --> Systemsteuerungseinstellungen --> Lokale Benutzer und Gruppen --> Neu

In der GPO System_C_Tier1-Berechtigung entsprechend die T1-Admins Gruppe aufnehmen

In der GPO System_C_Tier2-Berechtigung entsprechend die T2-Admins Gruppe aufnehmen

Wir setzen jedoch NOCH NICHT die Häkchen bei:

- Alle Mitgliederbenutzer löschen

- Alle Mitgliedergruppen löschen

da wir ja erst einmal testen wollen, ob das was wir vorhaben auch funktioniert, bevor wir uns den Ast absägen, denn mit diesen Einstellungen wird auch die Domänen-Admin Gruppe aus der lokalen Administratorgruppe entfernt!

Jetzt noch die GPOs entsprechend an die OUs verknüpfen, sprich die T1 sollte an eure Server OU (sofern vorhanden und "ausgenommen" die DCs und Exchange!) und die T2 GPO sollte an die Clients OU (sofern vorhanden). Habt Ihr eine eher suboptimale Struktur, sprich eure Client sind verteilt, dann müsst ihr ggf. die gleichen GPOs an mehrere OUs hängen, selbiges natürlich auch für die Server.

Microsoft Server 2022: Erste Einstellungen testen

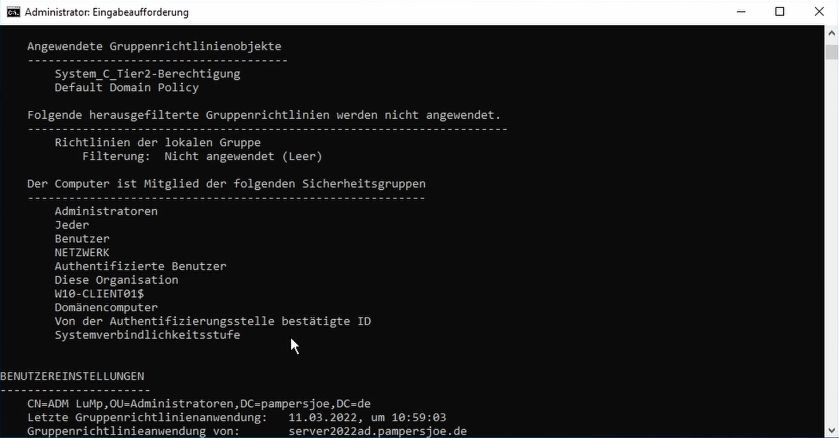

Habt Ihr die Richtlinien entsprechend verteilt, dann geht es auch schon an den Client bzw. Server und prüfen, ob die Richtlinie gezogen hat mit

(CMD als Administrator starten)

- gpupdate (Richtlinie ziehen)

- gpresult -r (um zu prüfen, ob diese auch wirklich angewandt wird)

Wie gut zu sehen, wurde die System_C_Tier2-Berechtigungs GPO bei dem Client angewandt

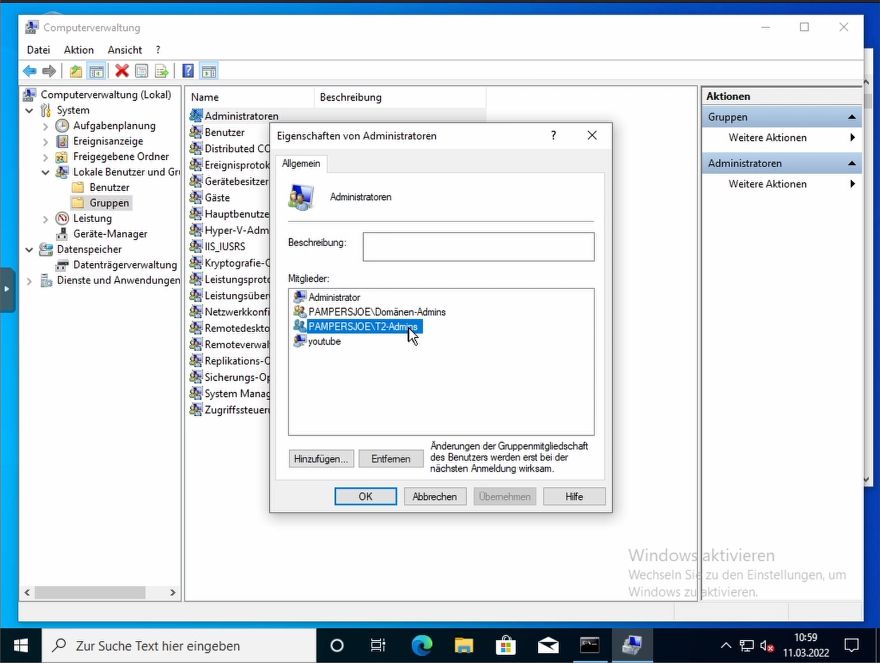

Da wir dort auch die T2-Admins Gruppe in die lokale Admingruppe gesteckt haben, dann sollten diese hier auch auftauchen, was sie auch tun ![]()

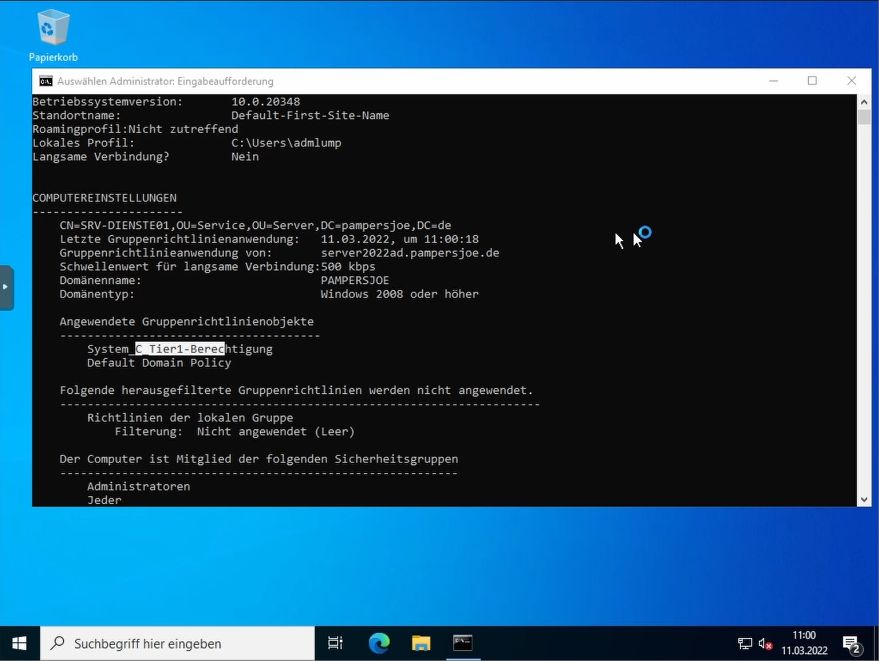

Prüfen wir das Ganze doch auch einmal am Server nach:

Perfekt, auch hier hat alles geklappt.

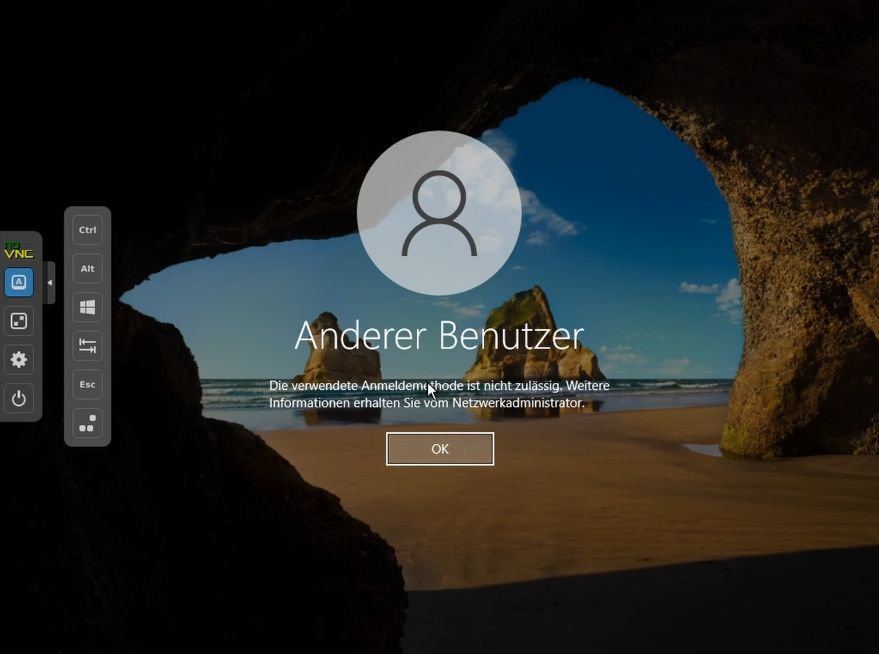

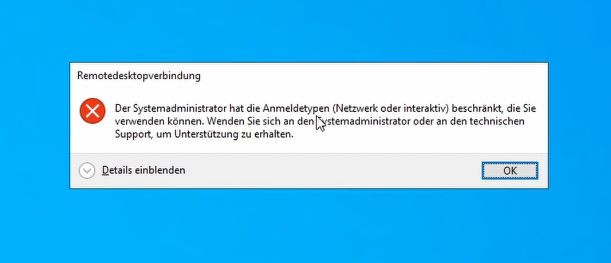

Jetzt wollen wir doch einmal prüfen, ob wir uns am Server "lokal" mit T0 anmelden können bzw. am Client mit T0 oder T1. Nope... können wir nicht!

Und wie sieht es mit "RDP" aus? Nope, auch nicht. Perfekt, genau DAS war unser Ziel.

Microsoft Server 2022: Finale

Da nun immer noch die "Domänen-Admins" in den lokalen Administratorengruppen sind, müssen wir das natürlich ändern. JETZT dürft Ihr eure Häkchen setzen. ![]()

Erneut auf den Maschinen (für Ungeduldige) ein gpupdate und siehe da... nur noch die vorgegebenen Tier-Admingruppe. ![]()

Microsoft Server 2022: Letzter Check

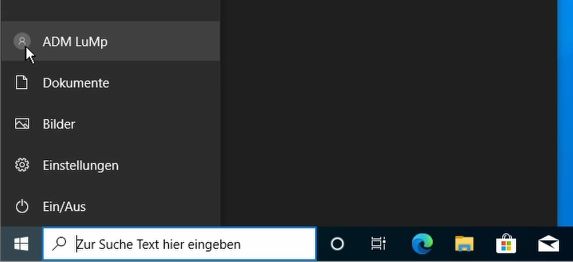

Nehmen wir doch zuletzt noch ein Admin, der in der Domänen-Admin-Gruppe aber nicht in der T0-Admins Mitglied ist und melden uns am Client an. Solche Admins sollte es später NICHT mehr geben!

Hier als Nachweis, wir sind mit ADM-LuMp angemeldet.

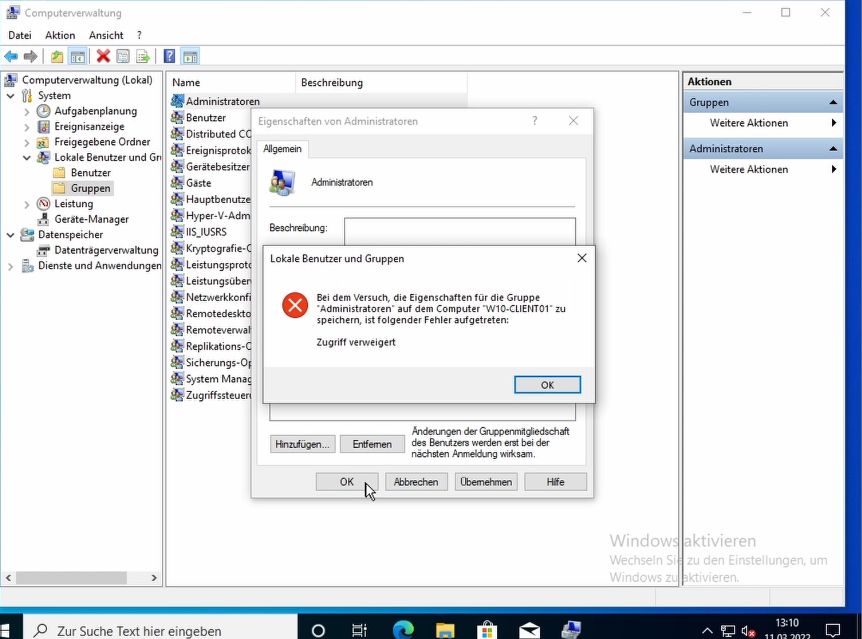

Und versuchen dreisterweise uns als lokalen Administrator einzutragen. Nope... Computer sagt NEIN ![]()

Habt Ihr das gleiche Ergebnis, dann ![]() und gut gemacht!

und gut gemacht!

Ich hoffe euch hat es geholfen, mir hat es wie immer tierisch Spaß gemacht.

Viel Erfolg beim Nachbauen. ![]()